⚠️ 端口转发 = 公网裸奔?别再让你的 NAS “一丝不挂”!

兄弟们,我中“勒索病毒”了!!!!

曾经有很长一段时间,我用DDNS+端口转发

一键远程访问家里的所有设备 —— Nas,PC

网络接通那一刻的快感,简直不要太爽。。。

在外用Microsoft remote desktop远程控制家里的高性能电脑,挂机游戏,查看局域网资料,简直不要太爽。

但,突然有一天,电脑硬盘被锁了,被人勒索交赎金解锁文件。

友情提醒:中了勒索病毒,即使交了赎金也大概率无法拿回资料文件,不要指望犯罪分子有诚信的道德底线。

防范勒索病毒,一定要功在平时!

我开始查找我之所以中病毒的原因。才发现问题就出在Microsoft remote desktop;为了实现外部访问,开放了TCP3389端口转发,并且转发端口也是3389,再加上家用电脑登陆密码用的非常简单的密码,导致黑客直接从开放的端口入侵了电脑。

这也是我们今天想要讨论的问题

端口转发 = 公网裸奔?

今天这篇文章,不管你有没有中过“勒索病毒”的招,都值得看完,都值得重新筛查一边你的网络是否安全。

? 一、先说结论:端口转发 ≈ “开着窗户睡觉”

端口转发不是绝对的“裸奔”,但危险程度堪比深夜不关窗。

想象一下:你家的门虽然锁着,但窗户大开,还贴了个“欢迎光临”的霓虹灯。

全球有成千上万的脚本在实时扫描开放端口,一旦命中——入侵脚本、爆破程序、漏洞探针马上排队上门。

? 二、你的“窗户”正在遭遇的三大风险

1️⃣ 弱密码爆破:最常见也最“快刀斩乱麻”

攻击者会用密码字典暴力尝试登录你的 NAS 登录端口(5000、5001)、远程桌面(3389)等。

典型后果:

轻则数据泄露; 重则勒索病毒加密全盘,交赎金也不一定恢复。

——就是一个默认端口 + 弱密码。

这个是最常见的一种情况,多数小白会重点关注访问结果,忽略安全问题。

2️⃣ 服务漏洞(0-Day 攻击):最阴险的“降维打击”

再复杂的密码,也挡不住漏洞。

当黑客掌握系统的“未公开漏洞”,他们能绕过登录验证,直接拿系统权限。

这类攻击通常无声无息。

前几年多个 NAS 品牌爆发的勒索病毒,几乎都利用了 0-Day 漏洞。

3️⃣ DDoS 洪水攻击:让你“有家回不去”

攻击者控制僵尸网络,对你的公网 IP 发起请求风暴,

直接把你的宽带“打崩溃”。

你不一定被入侵,但你的家网已经瘫痪。

? 三、别再裸奔,给 NAS 穿上“防弹衣”

| 方案 | 安全等级 | 配置难度 | 一句话总结 |

|---|---|---|---|

✅ 方案一:端口转发防护 PLUS(亡羊补牢版)

如果你实在离不开端口转发,至少做这几件事?

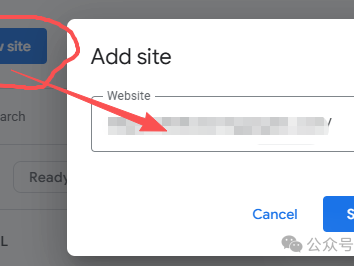

修改默认端口:别用 5000、80、3389 这种“网红端口”,换成 >10000 的随机端口; 开启防火墙 + Fail2Ban; 密码 16 位以上 + 开启 2FA 双重验证; 固件及时更新。

? 一句话总结: 能挡住 80% 的入侵,但防不住职业黑客。

?️ 方案二:VPN 隧道——为自己挖条加密地道

WireGuard、OpenVPN 都是经典方案。

它们在你的设备与家中 NAS 之间建立加密隧道,所有通信都藏在“安全通道”里。

优点: 安全性高、性能优秀。

缺点: 部署麻烦,配置复杂。

适合技术玩家或小型工作室。

? 方案三:零信任组网——普通用户的终极解法

ZeroTier / Tailscale 是目前最推荐的方案。

它无需公网 IP、无需端口转发,数据点对点加密,外界完全看不到你的设备。

全程 P2P 直连; 安装即用; 免费额度足够家庭使用。

? 一句话总结: 简单、安全、稳定,是目前远程访问的“黄金组合”。

? 四、总结:安全从不嫌早

| 你的需求 | 推荐方案 | 理由 |

|---|---|---|

⚠️ 数据无价,一次失误,代价可能是回不来的记忆。

别等“中了勒索”才想起安全。

本文链接:https://www.kinber.cn/post/5909.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~